Tech

Wymogi audytowe dotyczące przetwarzania danych osobowych związanych ze sztuczną inteligencją

Sztuczna inteligencja (AI) odgrywa coraz większą rolę w tworzeniu oprogramowania. W artykule przedstawiono niewielki katalog kontroli zapewniających zgodność z ważnymi zasadami RODO dotyczącymi systemów AI. Nacisk położony jest na zasadę określenia celu, zasadę przejrzystości i zasadę ograniczenia przechowywania.

Dlaczego audyt AI?

Przegląd oprogramowania zawierającego elementy sztucznej inteligencji pod kątem ochrony danych wymaga jasnego, niezależnego i dobrze udokumentowanego procesu. Proces ten ma na celu zebranie i ocenę obiektywnych dowodów i informacji w celu ustalenia, czy oprogramowanie spełnia odpowiednie standardy ochrony danych.

Niniejszy „Katalog testów” nie jest oczywiście wyczerpujący i może się różnić w zależności od zakresu zastosowania. Służy do definiowania celów ochrony danych i środków kontroli operacji przetwarzania AI. Podczas procesu audytu można to wykorzystać jako odniesienie do oceny przydatności audytowanego procesu i oceny jego późniejszego rozwoju.

W zależności od modelu rozwoju pożądane może być również włączenie analityka danych do zespołu audytowego.

Identyfikuj komponenty oparte na sztucznej inteligencji

– Przywiązanie do zasady odpowiedzialności Artykuł 5 ust. 2 ogólnego rozporządzenia o ochronie danych Aby zapewnić sprawiedliwość, należy najpierw zapewnić identyfikowalność. Zapewnia to prawidłową identyfikację komponentów opartych na sztucznej inteligencji wykorzystywanych w kontrolowanym przetwarzaniu.

Zapewni to m.in.:

- Utrzymuj historię wersji na potrzeby rozwoju komponentów AI. Powinno zawierać wszystkie parametry używane podczas uczenia komponentów, a także wszystkie informacje niezbędne do śledzenia rozwoju i zmian wprowadzanych w komponentach.

Przezroczystość

Przestrzeganie zasady przejrzystości i obowiązku informowania osób, których dane dotyczą, o procesie przetwarzania wymaga, aby źródło danych i logika komponentu opartego na sztucznej inteligencji były dostępne, zrozumiałe i możliwe do interpretacji.

Zapewni to m.in.:

- Źródła danych są udokumentowane.

- Charakterystyka danych wykorzystywanych do szkolenia komponentu AI jest odpowiednio zdefiniowana, udokumentowana i uzasadniona.

- Logika komponentu opartego na sztucznej inteligencji jest dobrze udokumentowana, więc można ją zrozumieć. Można śledzić Twoje zachowanie dotyczące danych wejściowych, wykorzystania danych i danych wyjściowych.

- Jeżeli nieprawidłowe zachowanie komponentu opartego na sztucznej inteligencji może wyrządzić szkodę osobom, których to dotyczy, wprowadzono mechanizmy minimalizujące tę szkodę i zapewniające kanały komunikacji odpowiednim zainteresowanym stronom.

- Uwzględniany jest aktualny stan rozwoju komponentu AI. W tym kontekście należy zawsze zasięgnąć porady specjalisty ds. danych.

Dostosowywanie

Zgodnie z zasadą definicji celu cele, do jakich będą wykorzystywane dane przetwarzane przez komponent AI, muszą być jasno, jednoznacznie i prawnie określone.

Zapewni to m.in.:

- Zamierzony cel odpowiedniego komponentu AI jest udokumentowany zarówno ilościowo, jak i jakościowo, opisując dokładnie, co ma zostać osiągnięte poprzez jego zastosowanie w kontekście przetwarzania danych.

- Zidentyfikowano różne procesy, działania i/lub procesy w organizacji, w których wykorzystywany jest komponent AI, a zakres jego zastosowania został maksymalnie zawężony.

- Potencjalnych użytkowników komponentu opartego na sztucznej inteligencji można sklasyfikować.

W kontekście zasady określenia celu należy uwzględnić także zasadę proporcjonalności. Jeżeli komponent oparty na sztucznej inteligencji jest poddawany audytowi w ramach procedury przetwarzania i wymaga oceny skutków dla ochrony danych, należy ocenić konieczność i proporcjonalność wykorzystania tego komponentu opartego na sztucznej inteligencji w odniesieniu do jego zamierzonego celu.

Można to zapewnić poprzez:

- Zbadaj, czy wykorzystanie elementu sztucznej inteligencji do przetwarzania danych odpowiednio uwzględnia prawa i wolności osób, których dane dotyczą, w porównaniu z innymi możliwymi opcjami.

- Udokumentuj motywacje i powody (w przypadku rozwiązywania nowego problemu) wykorzystania komponentu opartego na sztucznej inteligencji do rozwiązania problemu.

Ogranicz przechowywanie danych

Z zastrzeżeniem zasady ograniczenia przechowywania i przewidzianych wyjątków, dane wykorzystywane przez komponent oparty na sztucznej inteligencji, czy to do celów szkoleniowych, czy też dane przez niego wygenerowane, nie mogą być przechowywane dłużej, niż jest to konieczne do celów, do których zostały przeznaczone.

- Podstawy prawne przechowywania danych osobowych przetwarzanych przez komponent sztucznej inteligencji przez okres wykraczający poza okres wskazany celom przetwarzania powinny być szczegółowo określone.

- Należy określić i uzasadnić cały cykl życia komponentu opartego na sztucznej inteligencji, w którym będą przechowywane przetwarzane dane osobowe.

- Należy ustanowić procedury sprawdzające, czy rzeczywiście przestrzegano tych okresów przechowywania.

„Ewangelista mediów społecznościowych. Baconaholic. Oddany czytelnik. Badacz Twittera. Zapalony pionier w dziedzinie kawy”.

Tech

T Phone 2 Pro: Tanie smartfony Telekomu bazują na Snapdragonie

Po tym, jak w zeszłym roku Deutsche Telekom wprowadził na rynek własne smartfony z modelami T Phone i T Phone Pro, ich następcami są dzisiejsi następcy, T Phone 2 i T Phone 2 Pro, w których również zmieniono SoC z MediaTek Dimensity 7900 na Qualcomm SM6450 Snapdragon 6 Gen. 1 kompletny. Oba po raz kolejny oferują obsługę 5G.

Smartfony we współpracy z Google

Celem obu nowych smartfonów, ponownie opracowanych we współpracy z Google, jest zaoferowanie funkcjonalności na poziomie 5G i atrakcyjnego pełnego pakietu w stosunkowo przystępnej cenie. Jeśli chodzi o wyświetlacz, pamięć RAM, aparat i baterię, nowe modele oferują więcej niż ich bezpośredni poprzednicy, których ceny zaczynały się od 219 euro.

Szybsze wyświetlacze, niektóre większe i AMOLED

T Phone 2 ma 6,6-calowy wyświetlacz FHD+ LTPS (2408 x 1080 pikseli), a zatem jest nieco większy od swojego 6,5-calowego poprzednika. Poprawiono także częstotliwość odświeżania z 60 do 120 Hz. Wyświetlacz T Phone 2 Pro, który jest większy i ma przekątną 6,8 cala, ale niezmieniony pod tym względem, również korzysta z częstotliwości 120 Hz i FHD+ (2436 x 1080 pikseli), ale teraz wykorzystuje także AMOLED.

Więcej pamięci dla większej liczby aplikacji

Pamięć RAM w telefonie T Phone 2 wynosi 6 GB, czyli jest większa niż 4 GB w telefonie T Phone. Kupujący T Phone 2 Pro otrzymają 8 GB pamięci RAM zamiast 6 GB w przypadku poprzednika. Wewnętrzna pamięć flash pozostaje niezmieniona i wynosi 128 GB (T Phone 2) i 256 GB (T Phone 2 Pro), które można rozszerzyć nawet o 2 TB za pomocą karty microSD.

Jeśli chodzi o akumulator, oba modele oferują teraz pojemność 5000 mAh, która wcześniej była dostępna jedynie dla modelu Pro. Podczas gdy T Phone 2 można ładować przewodowo z mocą do 15 W, T Phone 2 Pro można ładować z mocą do 25 W. Model Pro może także ładować bezprzewodowo z mocą do 15 W.

Kamery z OIS i EIS

Potrójny aparat 50 MP i przedni aparat 8 MP (T Phone 2) lub poczwórny aparat 50 MP i przedni aparat 16 MP (T Phone 2 Pro) oferują te same wartości megapikseli co jego poprzednik, T. Phone 2 Pro wykorzystuje teraz obraz optyczny stabilizację (OIS) w aparacie głównym, a T Phone 2 wykorzystuje elektroniczny stabilizator obrazu (EIS).

Obydwa smartfony oferują rozpoznawanie twarzy i czytnik linii papilarnych. Dodatkowo oba urządzenia wyposażono w funkcjonalność dual SIM – fizyczną Nano SIM oraz eSIM, co jest zupełnie unikatem w tym segmencie cenowym.

Gwarantowany Android 15 i 16

Jeśli chodzi o aktualizacje oprogramowania, Deutsche Telekom obiecuje dostarczać urządzeniom aktualizacje oprogramowania i zabezpieczeń od Telekom, a także aktualizacje systemu od Google co miesiąc przez pierwsze trzy lata. W latach czwartym i piątym aktualizacje oprogramowania będą dostępne co trzy miesiące. Obydwa modele otrzymują aktualizacje do Androida 15 i Androida 16.

Wi-Fi 6E, NFC i gniazdo

Obydwa modele oferują NFC i gniazdo słuchawkowe 3,5 mm. T Phone 2 Pro oferuje Wi-Fi 6E zamiast Wi-Fi 5 z poprzednika. Jednak T Phone 2 nadal ma Wi-Fi 5. T Phone 2 Pro ma wymiary 168,7 x 77,9 x 8,5 mm i waży 198 gramów. T Phone 2 ma wymiary 167,5 x 77,4 x 9,1 mm i waży 206 gramów.

Ceny i dostępność

Skoro już mowa o cenie: T Phone 2 kosztuje 199 euro bez taryfy komórkowej, a T Phone 2 Pro kosztuje 299 euro. Model non-pro jest zatem o 20 euro tańszy od swojego poprzednika, natomiast model Pro jest o 30 euro droższy od swojego bezpośredniego poprzednika. Na przykład w przypadku taryfy mobilnej T Phone 2 jest dostępny w taryfie MagentaMobil S z telefonem komórkowym za 1 euro, a T Phone 2 Pro w tej samej taryfie za 49,95 euro. T Phone 2 jest dostępny w kolorze Polar Grey, a T Phone 2 Pro w kolorze Sky Blue. Sprzedaż rozpoczyna się 23 maja.

Oba smartfony zostaną wprowadzone na rynek w dziesięciu krajach europejskich: Niemczech, Chorwacji, Czarnogórze, Macedonii Północnej, Austrii, Polsce, Rumunii, Słowacji, Czechach i na Węgrzech.

„Ewangelista mediów społecznościowych. Baconaholic. Oddany czytelnik. Badacz Twittera. Zapalony pionier w dziedzinie kawy”.

Tech

Aktualizuj teraz! Luka Zeroday ponownie w przeglądarce Google Chrome, dostępny exploit

W ubiegły piątek Google wydał awaryjną aktualizację przeglądarki Chrome w związku z pojawieniem się nieznanej wcześniej luki w zabezpieczeniach. To samo powtórzyło się we wtorek wieczorem: Google wydało awaryjną aktualizację, która załatała lukę w przeglądarce Chrome, dla której wykryto exploit na wolności.

reklama

W Programiści Google piszą ogłoszenie o wydaniuże luka polega na tym, że osoby atakujące mogą wywołać możliwy dostęp do zapisu poza zamierzonymi limitami pamięci w silniku Javascript V8 (CVE-2024-4761, nie ma jeszcze wartości CVSS, co według Google stanowi ryzyko)wysokiGoogle nie podaje żadnych dalszych szczegółów, ale po prostu stwierdza: „Google ma świadomość, że exploit CVE-2024-4761 istnieje w środowisku naturalnym”.

Najwyraźniej możliwa do wykorzystania luka w zabezpieczeniach

Chociaż Google nie podaje żadnych dodatkowych informacji, luki te są często wykorzystywane do wstawiania i wykonywania złośliwego kodu. Wystarczy, że obejrzysz starannie przygotowaną stronę internetową. Biorąc pod uwagę pilność, jaką wydaje się dostrzegać Google, można stwierdzić, że tak jest w tym przypadku.

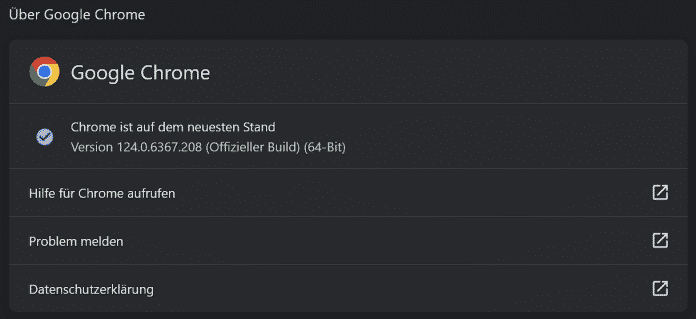

Luka została usunięta wraz z dostępnymi już wersjami Chrome 24.0.6367.179 dla Androida, 124.0.6367.207 dla Linuksa (również nowa wersja dla Extended Stable Releases) i 124.0.6367.207/.208 dla macOS i Windows.

Czy wszystko jest aktualne?

Okno dialogowe Wersja pokazuje, czy przeglądarka internetowa jest już aktualna. Otwiera się to po kliknięciu menu Ustawienia, znajdującego się za ikoną z trzema ułożonymi kropkami po prawej stronie paska adresu przeglądarki i dalszej części Pomocy – Informacje o Google Chrome.

Okno dialogowe Wersja przeglądarki Google Chrome wyświetla aktualnie aktywną wersję oprogramowania. Jeśli to możliwe, rozpocznie również aktualizację i poprosi o ponowne uruchomienie.

(Zdjęcie: zrzut ekranu/DMK)

Jeśli nadal brakuje aktualizacji, rozpocznie się proces aktualizacji. W systemie Linux użytkownicy zwykle muszą uruchomić Menedżera oprogramowania dla używanej dystrybucji i sprawdzić dostępność aktualizacji. Na urządzeniach mobilnych możesz sprawdzić dostępność aktualizacji w odpowiednim sklepie z aplikacjami. Ponieważ luka została wykryta w przeglądarce Chromium, dotknięte zostały także inne przeglądarki internetowe oparte na niej, takie jak Microsoft Edge. Jeśli aktualizacje są dostępne, użytkownicy powinni je szybko zainstalować.

W ubiegły piątek Google zamknęła lukę typu zero-day w przeglądarce Chrome. Miał wpływ na element wizualny przeglądarki i uzyskał ocenę ryzyka „Wysoki”.

(twoja krew)

„Ewangelista mediów społecznościowych. Baconaholic. Oddany czytelnik. Badacz Twittera. Zapalony pionier w dziedzinie kawy”.

Tech

Ochrona danych: Apple i Google chcą zapobiegać niechcianemu śledzeniu

Firmy informatyczne Apple i Google podjęły działania przeciwko niewłaściwemu używaniu modułów śledzących Bluetooth, takich jak AirTag, do niechcianego śledzenia ludzi. Użytkownicy iPhone’a Lub Twój smartfon z Androidem otrzyma ostrzeżenie na swoim sprzęcie, gdy wykryje poruszający się wraz z nim nieznany moduł śledzący Bluetooth.

Nie ma znaczenia, z jaką platformą sparowane jest urządzenie. Poprzednia ochrona przed śledzeniem dla urządzeń Apple i Android działała tylko wtedy, gdy wszyscy uczestnicy korzystali ze smartfona na tej samej platformie.

Za pomocą AirTags lub innych urządzeń śledzących obsługujących technologię Bluetooth użytkownicy powinni mieć możliwość fizycznego zlokalizowania zagubionych lub skradzionych przedmiotów, takich jak breloczki do kluczy, walizki czy rowery. W przeszłości często zdarzały się przypadki niewłaściwego wykorzystywania urządzeń śledzących do celów prześladowania.

Ochrona przed śledzeniem

W rezultacie tak było jabłko Wprowadzono już pewne zabezpieczenia zapobiegające szpiegowaniu za pośrednictwem AirTags. Na przykład nieznane AirTagi, które przez pewien czas znajdowały się w pobliżu innej osoby, wyemitują dźwięk ostrzegawczy. Moduły śledzące wysyłają również do iPhone’a potencjalnych ofiar śledzenia informacje o tym, jak dezaktywować dziwny AirTag na ich obszarze. Ochrona przed śledzeniem działa podobnie.

Firma Apple ogłosiła, że standard branżowy opracowany wspólnie na platformach mobilnych Android i iOS został teraz zintegrowany z systemem operacyjnym iPhone iOS wraz z aktualizacją do wersji iOS 17.5. Google będzie oferować ją na urządzeniach z Androidem począwszy od wersji 6.0+. Ten standard branżowy jest również wspierany przez innych odpowiednich producentów, takich jak Chipolo, eufy, Jio, Motorola i Pebblebee.

Firmy informatyczne Apple i Google podjęły działania przeciwko niewłaściwemu używaniu modułów śledzących Bluetooth, takich jak AirTag, do niechcianego śledzenia ludzi. Użytkownicy iPhone’a Lub Twój smartfon z Androidem otrzyma ostrzeżenie na swoim sprzęcie, gdy wykryje poruszający się wraz z nim nieznany moduł śledzący Bluetooth.

Nie ma znaczenia, z jaką platformą sparowane jest urządzenie. Poprzednia ochrona przed śledzeniem dla urządzeń Apple i Android działała tylko wtedy, gdy wszyscy uczestnicy korzystali ze smartfona na tej samej platformie.

„Ewangelista mediów społecznościowych. Baconaholic. Oddany czytelnik. Badacz Twittera. Zapalony pionier w dziedzinie kawy”.

-

Tech3 lata ago

Te oferty Apple nadal istnieją

-

Top News2 lata ago

Najlepsze strategie i wskazówki dotyczące zakładów na NBA

-

Tech3 lata ago

Kup PS5: Expert bez nowych konsol – kiedy nadejdą dostawy?

-

Tech3 lata ago

Windows 11 dla programistów: aplikacje na Androida, zestaw gier i pakiet Windows SDK

-

Economy3 lata ago

Huobi Global rozpoczął kampanię zerowej opłaty dla użytkowników kart bankowych w Europejskim Obszarze Gospodarczym i Wielkiej Brytanii

-

entertainment3 lata ago

Dieter Bohlen ogłosił nową pracę w telewizji – to zaskakujące

-

entertainment3 lata ago

„Helene Fischer Show”: Nagłe zakończenie bożonarodzeniowego show – ostre słowa ZDF

-

Tech4 miesiące ago

Ubóstwo CO2 może ujawnić łatwość życia – Wissenschaft.de