Tech

Aktywne cryptojacking przez lukę sideload w Microsoft OneDrive

Cryptojacking to rosnące ryzyko: hakerzy wykorzystują zasoby zainfekowanych komputerów lub urządzeń mobilnych, aby wykorzystać ich zasoby do szyfrowania. W maju i czerwcu 2022 r. Bitdefender odkrył globalną kampanię ataków, w której cyberprzestępcy wykorzystali znane luki w celu załadowania plików DLL w Microsoft OneDrive Wykorzystaj go do zainstalowania złośliwego oprogramowania szyfrującego na systemach ofiar.

- Zasadniczo mogą pobrać dowolne złośliwe oprogramowanie za pośrednictwem luki – w tym złośliwe oprogramowanie.

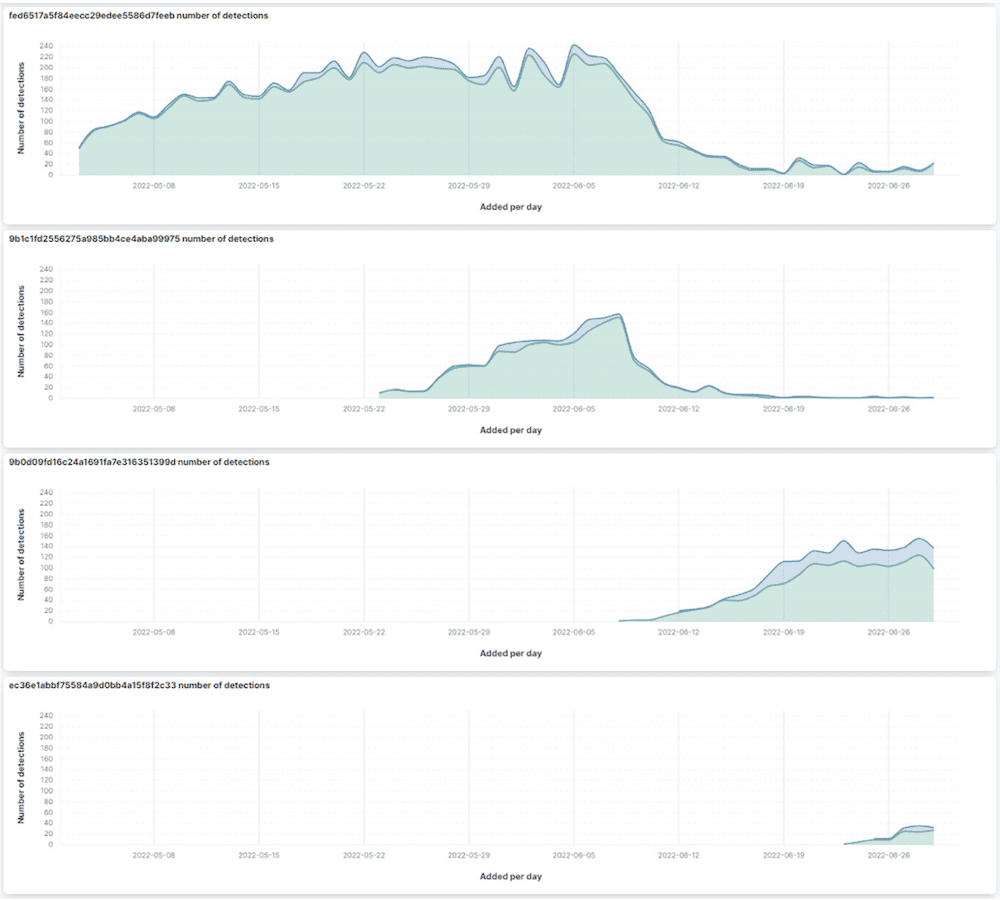

- Zaatakował 700 instancji Microsoft OneDrive wykrytych przez Bitdefender w maju i czerwcu 2022 roku.

- Niemcy należą do najbardziej dotkniętych krajów na świecie

- Firma Microsoft nie interpretuje sideloadingu DLL jako luki w zabezpieczeniach.

- Znana luka w zabezpieczeniach sideload nadaje się również do ataków ransomware lub infekcji spyware.

System operacyjny Windows i inne aplikacje są oparte na plikach DLL, które zapewniają lub rozszerzają funkcjonalność. Gdy aplikacja potrzebuje funkcji w określonej bibliotece DLL, szuka jej w określonej kolejności, najpierw w katalogu, z którego aplikacja została załadowana, a następnie w katalogu systemowym, w 16-bitowym katalogu systemowym, w katalogu Windows, w katalog aktualnie używany i ostatnio znajdujący się na liście katalogów w zmiennej środowiskowej path. Jeśli pełna ścieżka wymaganych plików DLL nie zostanie określona, aplikacja spróbuje znaleźć plik w podanych ścieżkach. Jeśli hakerzy zaimplementują złośliwą bibliotekę DLL w ścieżce wyszukiwania, po cichu załadują i uruchomią aplikację zamiast aplikacji, która faktycznie jej potrzebuje.

Pobierz złośliwe pliki DLL za pośrednictwem OneDrive.exe lub OneDriveStandaloneUpdater.exe

W ataku analizowanym przez Bitdefender atakujący piszą fałszywy plik secure32.dll w ścieżce %appdata%\Local\Microsoft\OneDrive bez specjalnych uprawnień. OneDrive przetwarza OneDrive.exe lub OneDriveStandaloneUpdater.exe, a następnie je ładuje.

Ponieważ %appdata%\Local\Microsoft\OneDrive\OneDriveStandaloneUpdater.exe ma być uruchamiany codziennie, fałszywe pliki DLL są nadal obecne w systemie ofiary.

Ponadto osoby atakujące instalują fałszywą bibliotekę DLL w systemie za pośrednictwem %appdata%\Local\Microsoft\OneDrive\OneDrive.exe. Możesz skonfigurować OneDrive.exe tak, aby uruchamiał się przy każdym ponownym uruchomieniu za pomocą rejestru systemu Windows.

Po załadowaniu fałszywego pliku secure32.dll za pośrednictwem tych procesów OneDrive, ponownie ładuje program szyfrujący i infekuje go w legalnych procesach Windows.

W ten sam sposób osoby atakujące mogą również instalować w systemach oprogramowanie ransomware lub spyware.

W kampanii kryptograficznej hakerzy wdrożyli algorytmy do kopania czterech kryptowalut: w szczególności Etchasch, a także ethash, ton i xmr. Cyberprzestępcy zarabiają średnio 13 USD na każdym zainfekowanym komputerze. Ofiary zauważają straty w wydajności systemów.

Microsoft: Zainstaluj OneDrive „na urządzenie”.

Użytkownicy mogą Microsoft OneDrive Zainstaluj „na użytkownika” lub „na urządzenie”. Domyślnym ustawieniem jest instalacja „na użytkownika”. W tej konfiguracji użytkownicy bez specjalnych uprawnień mogą pisać do folderu, w którym znajduje się OneDrive. Hakerzy mogą tutaj umieszczać złośliwe oprogramowanie, modyfikować pliki wykonywalne lub całkowicie je nadpisywać. Dlatego firma Microsoft zaleca zainstalowanie usługi OneDrive „na urządzenie”. Możesz znaleźć instrukcje, jak to zrobić tutaj.

Potrzebne są więcej środków ostrożności

Jednak instalacja „na urządzenie” nie jest odpowiednia dla każdego środowiska lub każdego poziomu uprawnień. Dlatego Bitdefender ostrzega użytkowników OneDrive, aby byli bardzo ostrożni. Zarówno ochrona antywirusowa, jak i używany system operacyjny powinny być zawsze aktualne. Zachowaj ostrożność podczas pobierania złamanego oprogramowania lub cheatów do gier.

Więcej informacji:

pełne studium tutaj Do dyspozycji.

www.bitdefender.com

„Ewangelista mediów społecznościowych. Baconaholic. Oddany czytelnik. Badacz Twittera. Zapalony pionier w dziedzinie kawy”.

Tech

Jak obserwować meteoryty Eta Aquarid – data, maksimum, widoczność

Naciska

Na początku maja strumień meteorów w Eta Wodniku osiąga swój szczyt. Kiedy i gdzie najlepiej widać meteoryty.

FRANKFURT – Kometa 1P/Halley jest chyba najbardziej znana Kometa W naszym Układ Słoneczny. Ale wiele osób nie wie, że jest on odpowiedzialny za dwa strumienie meteorów. W październiku Orionidy produkują meteoryty, a w maju gwiazdy Eta Wodnik można zobaczyć na niebie dzięki Komecie Halleya.

| Eta Akwarydy (Akwarydy Majowe) |

| Kometa 1P/Halley |

| Eta Wodnik znajduje się w gwiazdozbiorze Wodnika |

| Od 19 kwietnia do 28 maja |

| Od 5 do 6 maja 2024 r |

| Około trzeciej nad ranem, przed świtem |

| Około 50 |

| 66 km/s (237 600 km/h) |

| Źródło: Międzynarodowa Organizacja Morska |

Spadające gwiazdy w maju 2024 r.: Wczesnym rankiem można zobaczyć Etę Wodnika

„Zawsze pada deszcz”. Spadające gwiazdy, kiedy Ziemia przelatuje przez smugę pyłu pozostawioną przez kometę w przestrzeni kosmicznej. Dzieje się to co roku o tej samej porze, dlatego też roje meteorów można obserwować co roku o tej samej porze. Prąd spadającej gwiazdy Eta Aquariid jest aktywny od 19 kwietnia i może powodować zakłócenia Międzynarodowa Organizacja Meteorologiczna (IMO) Należy przestrzegać do 28 kwietnia.

Wydaje się, że gwiazdy Eta Wodnik powstają w pobliżu rozmytej gwiazdy Eta Wodnik w konstelacji Wodnika. Strumień meteorów wziął swoją nazwę od tego rzekomego radianta. Ponieważ meteoryty wydają się emitować promieniowanie, roje meteorów są najlepiej widoczne, gdy promieniowanie jest wysokie na niebie. Jeśli nadal znajduje się poniżej horyzontu, powinno być widocznych tylko kilka meteorów.

Meteory przelatują po niebie: Eta Wodnik osiąga maksimum 5/6. Może

Rój meteorów Eta Aquaridus osiągnie swoją maksymalną intensywność w 2024 roku w nocy z 5 na 6 maja. Ponieważ w Europie Środkowej radiant wschodzi dopiero późną nocą, meteoryty można obserwować tylko przez około godzinę: około 3 w nocy, przed świtem. Przynajmniej tak jest księżyc Nie zakłócaj przyjemności. Podczas poprzedniego strumienia meteorów, Lirydów w kwietniu, światło od ok.Pełnia księżyca Notatka.

Eksperci spodziewają się, że w 2024 roku eta Aquariidy będą produkować około 40 do 50 meteorów na godzinę. Jednak ta wartość, zwana „godziną zenitu”, zakłada idealne warunki obserwacji: bardzo ciemne niebo, najlepszy widok całego nieba i wysokie promieniowanie nieba. Takich warunków nie ma w Eta Beluga, przynajmniej w Europie Środkowej. Jednak dalej na południe rój meteorów uważany jest za najlepszy rój meteorów w roku.

W 2024 roku gwiazdy Eta Aquarius mogą doznać erupcji

Chociaż zwykle przewiduje się, że w tym roku maksimum meteoru Eta Aquarius zostanie anulowane, możliwa jest również niespodzianka. Jeden Badanie od 2020 roku Przewiduje możliwość erupcji wulkanu Eta Aquarid w 2024 roku. Eksperci IMO zalecają, aby obserwatorzy monitorowali okres zbliżony do maksymalnego (od 4 do 6 maja). Możliwe jest również, że 3 maja nastąpi wzrost aktywności między godziną 7:00 a 10:00 (CEST). Jednak w Europie Środkowej nie będzie można tego zauważyć, bo będzie już wtedy jasno. (niezapłacony rachunek)

„Ewangelista mediów społecznościowych. Baconaholic. Oddany czytelnik. Badacz Twittera. Zapalony pionier w dziedzinie kawy”.

Tech

Aplikacja mobilna Google wkrótce będzie obsługiwać emotikony głosowe (za pośrednictwem VoicePad)

Aplikacja telefoniczna Google (którą można znaleźć na przykład na urządzeniach Pixel) ma teraz nową sztuczkę: emoji głosowe. Jest to dokładnie to, co mogłeś sobie wyobrazić, a zatem bardziej na poziomie „szalonego” rezonansu niż przydatnej funkcji. Google opisuje je jako sposoby wyrażania uczuć i nastrojów za pomocą dźwięków. Innymi słowy: będą brawa, śmiech i wszystko, co tylko można sobie wyobrazić.

Jak dotąd „funkcja” Tylko poprzez kanał beta (wersja aplikacji 128) Są dostarczane i można je również dezaktywować. Zasadniczo, jak wspomniano wcześniej, jest to płyta rezonansowa wbudowana bezpośrednio w aplikację telefonu. Obecnie lista składa się z sześciu szalonych efektów dźwiękowych, do których można uzyskać dostęp, dotykając emoji (dźwięk). Następnie aplikacja na telefonie wyświetli animację i przez kilka sekund będzie odtwarzany efekt dźwiękowy, łącznie z osobą rozmawiającą przez telefon. Obecnie do wyboru są następujące efekty dźwiękowe:

- oklaski (brawa)

- Śmieje się

- impreza

- Płacz (smutny puzon)

- Pierdnięcie brzmi

- Sting (Ba Dom Ts)

Gdy funkcja jest aktywna, w podmenu znajduje się przycisk lub przycisk w interfejsie połączeń. Ponadto nie można przeciążać partnera telefonicznego efektami dźwiękowymi, ponieważ istnieje pewne ograniczenie co do tego, ile razy można użyć efektów dźwiękowych, zanim „faza ostygnięcia” uniemożliwi odtwarzanie jednego tonu po drugim.

Przejrzystość: ten artykuł zawiera linki partnerskie. Klikając na niego, przejdziesz bezpośrednio do dostawcy. Jeśli zdecydujesz się na dokonanie tam zakupu, otrzymamy niewielką prowizję. Nic nie zmienia ceny dla Ciebie. Linki partnerskie nie mają wpływu na nasze raporty.

„Ewangelista mediów społecznościowych. Baconaholic. Oddany czytelnik. Badacz Twittera. Zapalony pionier w dziedzinie kawy”.

Tech

Gemini: Google otwiera rozszerzenia sztucznej inteligencji dla usług Google

Po ostatniej aktualizacji możliwe jest teraz połączenie stworzonej przez Google AI Gemini – dawniej Bard – z kilkoma usługami Google w Niemczech. We wtorek firma internetowa ogłosiła tę decyzję na swoim blogu. Dzięki nowej funkcjonalności możesz zapewnić Gemini dostęp do Map Google, Lotów Google, Hotele Google, YouTube, a także Gmaila, Dysku Google i Dokumentów Google. Wcześniej ta funkcja była dostępna tylko dla użytkowników w krajach anglojęzycznych.We wpisie na blogu Google pisze, że system przenosi istotne informacje z usług bezpośrednio na czat z Gemini, jeśli wyrazisz zgodę na połączenie z daną aplikacją. Dzięki temu gromadzenie informacji jest łatwiejsze i szybsze.

reklama

Na przykład rozszerzenia Gemini mogą pomóc Ci w planowaniu wycieczek ze znajomymi, dając AI dostęp do Twojej historii Gmaila, która następnie będzie wyszukiwać dane, które będą odpowiednie dla wszystkich. Sztuczna inteligencja może następnie zidentyfikować odpowiednie loty i hotele oraz polecić filmy z sugestiami dotyczącymi atrakcji w miejscu docelowym. Gemini może następnie podsumować najważniejsze wydarzenia bezpośrednio w wiadomości e-mail do znajomych.

Skrót umożliwiający szybki dostęp do aplikacji internetowej

W przyszłości dostęp do Gemini powinien również stać się łatwiejszy: każdy korzystający z przeglądarki Chrome będzie wkrótce mógł wpisać @gemini, po czym pojawi się monit AI za pomocą AI.

Zanim aktywujesz nową obsługę AI, warto się temu przyjrzeć Centrum prywatności Aplikacje Bliźniąt. Google wyjaśnia tam m.in., że w rozmowach z AI nie należy podawać żadnych poufnych informacji czy danych, których nie chcemy, aby zobaczył pracownik Google. Google wykorzystuje dane pochodzące z interakcji użytkowników ze sztuczną inteligencją do ulepszania swoich produktów, usług i technologii uczenia maszynowego.

Zgodnie z postem na blogu powiązanie aplikacji i usług z Gemini AI można w dowolnym momencie cofnąć.

Google swoimi rozszerzeniami Gemini konkuruje przede wszystkim z Co-Pilotem firmy Microsoft, który umożliwia także udostępnianie linków do dokumentów Office i innych zbiorów danych osobowych.

(rzucać)

„Ewangelista mediów społecznościowych. Baconaholic. Oddany czytelnik. Badacz Twittera. Zapalony pionier w dziedzinie kawy”.

-

Tech3 lata ago

Te oferty Apple nadal istnieją

-

Top News2 lata ago

Najlepsze strategie i wskazówki dotyczące zakładów na NBA

-

Tech3 lata ago

Kup PS5: Expert bez nowych konsol – kiedy nadejdą dostawy?

-

Tech3 lata ago

Windows 11 dla programistów: aplikacje na Androida, zestaw gier i pakiet Windows SDK

-

Economy3 lata ago

Huobi Global rozpoczął kampanię zerowej opłaty dla użytkowników kart bankowych w Europejskim Obszarze Gospodarczym i Wielkiej Brytanii

-

entertainment3 lata ago

Dieter Bohlen ogłosił nową pracę w telewizji – to zaskakujące

-

entertainment3 lata ago

„Helene Fischer Show”: Nagłe zakończenie bożonarodzeniowego show – ostre słowa ZDF

-

Tech4 miesiące ago

Ubóstwo CO2 może ujawnić łatwość życia – Wissenschaft.de