Tech

Ukryte mosty ciemnej materii – mapowanie ujawnia rozmieszczenie ciemnej materii w Drodze Mlecznej

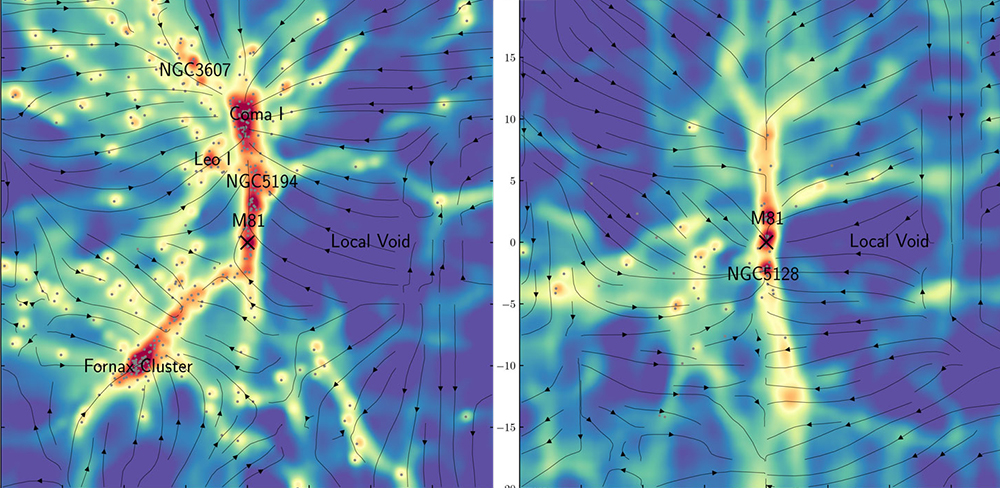

Niewidzialne włókna: nowa mapa przedstawia rozmieszczenie ciemnej materii wokół Drogi Mlecznej – ujawnia nieznane wcześniej struktury. Obejmuje to wiele małych sznurków łączących sąsiednie galaktyki. Według astronomów z „Journal of Astrophysics”, bliższe przyjrzenie się ukrytym prądom materii w naszym kosmicznym środowisku może pomóc w wyjaśnieniu natury ciemnej materii.

Ciemna materia jest tak samo tajemnicza we wszechświecie. Ponieważ jego składniki i jakie są jego właściwości nie są do końca znane. Wydaje się jasne, że jego grawitacja kształtuje zachowanie i rozkład naturalnej materii we wszechświecie. Jednak sposób rozkładu samej ciemnej materii może być określony przez astronomów tylko pośrednio, na przykład na podstawie ruchu prądów gwiazdowych lub galaktyk.

Blisko podwozia jest ledwo ustawione

„Jak na ironię, łatwiej jest mapować rozmieszczenie ciemnej materii z dala od naszych okolic” – wyjaśnia współautor Donghui Jeong z Pennsylvania State University. „Ponieważ w odległej przeszłości wszechświat był mniej złożony”. Większość jego poprzedników Spotkania Stąd rozkład ciemnej materii zależy od obserwacji lub symulacji struktur odległych o miliardy lat świetlnych.

Jednak sposób, w jaki ciemna materia jest rozmieszczona w pobliżu naszej Drogi Mlecznej i Grupy Lokalnej, jest w dużej mierze nieznany. Powód: z jednej strony, części sąsiednich struktur są pokryte Drogą Mleczną, z drugiej strony na ruch galaktyk wpływają również czynniki inne niż ciemna materia, wyjaśniają Jeong i współpracownicy. Ale jeśli masz w zasięgu wzroku tylko kilka galaktyk, na przykład pobliski wszechświat, obliczenie tych destrukcyjnych czynników jest trudniejsze.

Pomoc ze sztucznej inteligencji

Aby rozwiązać ten dylemat, zespół Jeonga i główny autor, Sungwook Hong z Uniwersytetu w Seulu, zastosowali nowe podejście: wykorzystali sztuczną inteligencję do tworzenia map. Najpierw wyszkolili ten program adaptacyjny w zestawie symulacji, które określają cechy i rozmieszczenie galaktyk, materii międzygwiazdowej, a także ciemnej. Naukowcy skupili się na zestawach danych zawierających wiele galaktyk podobnych do Drogi Mlecznej i jej otoczenia.

Korzystając z tych danych szkoleniowych, sztuczna sieć neuronowa dowiedziała się, w jaki sposób odpowiednia odległość, jasność i ruch galaktyk mają związek z gęstością i obecnością ciemnej materii w ich środowisku. Jeong wyjaśnia: „Na podstawie tego, czego się nauczyliśmy, system może teraz rozpoznawać szczegółowe struktury nowych danych i uzupełniać niektóre luki”.

W celu rzeczywistego mapowania sztuczna inteligencja otrzymała następnie dane z katalogu galaktyk Cosmicflow 3 na temat 17 647 galaktyk w odległości 65 milionów lat świetlnych od Drogi Mlecznej. Na podstawie tych informacji system określił rozmieszczenie i gęstość ciemnej materii w naszej okolicy.

Spójrz na „ciemne” struny

Mapa stworzona za pomocą sztucznej inteligencji ujawnia teraz po raz pierwszy, w jaki sposób ciemna materia jest rozmieszczona w naszym wszechświecie lokalnym. „Najbardziej uderzającą cechą, jaką odkryliśmy, jest włóknista struktura lokalnej kosmicznej sieci” – mówią naukowcy. Mapa wyraźnie pokazuje, że ciemna materia jest rozmieszczona wokół nas w strukturze przypominającej siatkę. Zatem jego lokalny rozkład jest podobny do tego, który można zaobserwować również w odległym wszechświecie.

Jeong mówi: „Istnienie takiej mapy lokalnej sieci kosmicznej otwiera zupełnie nowy rozdział w badaniach kosmicznych”. „Ponieważ możemy teraz przyjrzeć się, jak lokalne rozmieszczenie ciemnej materii jest powiązane z innymi danymi astronomicznymi, takimi jak określone emisje radioaktywne”.

To z kolei może dostarczyć informacji o wciąż tajemniczej naturze ciemnej materii. Według jednej z hipotez cząstki ciemnej materii mogą anihilować się nawzajem, emitując promieniowanie rentgenowskie lub promieniowanie gamma. Jeśli to prawda, to irradiancja powinna być odpowiednio wyższa w regionach o większej gęstości ciemnej materii – nowe oznaczenie umożliwia teraz takie porównanie.

Subtelna dynamika naszego otoczenia

Nowa mapa daje również wgląd w dynamikę i powiązania grawitacyjne wielu widocznych obiektów we wszechświecie lokalnym. Na przykład pokazuje kilka dobrze znanych dużych struktur, takich jak Lokalen Void, Stosunkowo pusty obszar przestrzeni, na skraju którego znajduje się nasza Droga Mleczna. „Dane dotyczące prędkości pokazują, w jaki sposób materia przemieszcza się z lokalnej pustki do sąsiednich struktur włóknistych i gromad galaktycznych” – wyjaśniają naukowcy.

Niektóre z większych ciągów lokalnej sieci scenorysów stają się również widoczne na nowej mapie. Jedna z tych rzeczy została odkryta w 2015 roku Most Ciemnej Materii Pomiędzy Gromadą Lokalną a Super Gromadą w Pannie, ale także Ścianą Piecu, nić łączącą kilka gromad galaktyk. Według astronomów dowodzi to, że nowa mapa 3D dobrze oddaje interakcje i dynamikę widzialnej i niewidzialnej materii.

Nierozpoznane struktury

Ale ekscytujące: mapowanie ujawnia również nowe, wcześniej nieodkryte struktury. Obejmuje to wiele mniejszych mostów ciemnej materii, które łączą sąsiednie galaktyki. „Dzięki nowej mapie wiemy teraz, gdzie znajdują się te struktury włókien, więc możemy bezpośrednio zbadać te ukryte mosty między galaktykami” – mówi Jeong.

Nowością jest również niedawno odkryta korekta galaktyk karłowatych, gromad kulistych i prądów gwiazdowych w pobliżu Drogi Mlecznej z Poziom lokalny. Obejmuje obszar w postaci płyty o średnicy około 20 milionów lat świetlnych, na którym Droga Mleczna i galaktyka Andromedy są otoczone przez 12 dużych galaktyk.

Znajomość tych struktur i zniekształceń może teraz dostarczyć więcej informacji o tym, jak nasze kosmiczne środowisko stało się tym, czym jest dzisiaj. „Ponieważ ciemna materia dominuje w dynamice wszechświata, determinuje również nasze przeznaczenie” – mówi Jeong. Jeśli znamy prawa stojące za ich obecnym rozmieszczeniem, możemy z grubsza cofnąć się w czasie i zrozumieć kosmiczną historię naszych sąsiadów. (Journal of Astrophysics, 2021; Doi: 10.3847 / 1538-4357 / abf040)

Są to: Uniwersytet Stanowy Pensylwanii

„Ewangelista mediów społecznościowych. Baconaholic. Oddany czytelnik. Badacz Twittera. Zapalony pionier w dziedzinie kawy”.

Tech

Seminarium internetowe: Klucze zamiast haseł | Mgła w Internecie

Niemal wszędzie w sieci potrzebne jest własne konto, które powinno być zaopatrzone w możliwie najbezpieczniejsze hasło. W najlepszym przypadku konto jest chronione także przez drugi czynnik. Zwłaszcza ten ostatni aspekt często pada ofiarą wygody w życiu codziennym. Dzięki nowej metodzie logowanie będzie w przyszłości wygodniejsze, a przede wszystkim bezpieczniejsze. Idealnie byłoby, gdybyś w ogóle nie potrzebował żadnych haseł. Zmniejsza to ryzyko utraty dostępu do Internetu na rzecz atakujących w wyniku ataków phishingowych.

reklama

Na webinarze „Klucze zamiast haseł” Redaktor c’t, Catherine Stoll, wyjaśnia, czym właściwie są klucze dostępu, jak działają, a przede wszystkim, jak można ich używać w życiu codziennym: Zamiast hasła, które musisz wymyślić i zapamiętać, otrzymasz klucz dostępu do każdego konta. je na swoim smartfonie, tablecie lub komputerze. Ale co się stanie, jeśli zgubisz smartfon lub jeśli Twój menedżer haseł zostanie zhakowany? Dowiesz się dokładnie, dlaczego klasyczne próby phishingu nie będą skuteczne w przyszłości. Jak to często bywa, nie wszystko złoto, co się świeci: niektóre systemy operacyjne mogą nadal mieć trudności z uruchomieniem. Na webinarze dowiesz się, co możesz zrobić, aby nadal korzystać ze swoich haseł.

W zaciszu swojego biura

Webinar odbędzie się 7 maja w godzinach 15:00-17:00. Do udostępniania wystarczy Twoja aktualna przeglądarka. Uczestnicy mogą zadawać pytania za pośrednictwem czatu, a prelegent będzie je zadawał w trakcie wydarzenia. Koszt webinaru wynosi 49,00 € (z VAT). Więcej informacji i bilety można znaleźć na stronie Strona poświęcona temu wydarzeniu.

(kwiecień)

„Ewangelista mediów społecznościowych. Baconaholic. Oddany czytelnik. Badacz Twittera. Zapalony pionier w dziedzinie kawy”.

Tech

Ponad 100 000 negatywnych recenzji Helldivers 2

Społeczność graczy PC karze obecnie Helldivers II „bombardowaniem recenzji”, rozprowadzając ponad 100 000 negatywnych recenzji.

Gracze pecetowi mieli w ciągu ostatnich kilku godzin nie lada gratkę Burza wokół Helldivers II Upadek, jak powiedzieliśmy wcześniej.

- W ciągu ostatnich kilku godzin gra Helldivers II otrzymała ponad 100 000 negatywnych recenzji.

- W sumie jest około 270 000 wpisów negatywnych i 335 000 wpisów pozytywnych.

- Helldivers II ma teraz na Steamie ocenę „Mostly Negative” i „Mixed”.

Niezliczone negatywne recenzje na Steamie potępiają nowe wymagania dotyczące konta PSN, które zostały wprowadzone zaledwie kilka miesięcy po publikacji i w wielu krajach nie są nawet możliwe. Sony ogłosiło również na oficjalnej stronie Helldivers II, że konto nie będzie wymagane. Wszystkie szczegóły można znaleźć tutaj.

Zagrożenia bezpieczeństwa Sony zostały podkreślone w różnych postach i negatywnych recenzjach Steam.

Jeden post podsumowuje to w ten sposób:

= Partnerzy i linki partnerskie: Wymienione potencjalne oferty są zwykle wyposażone w tak zwane linki partnerskie. Dokonując zakupów za pośrednictwem jednego z tych linków, wspierasz Xboxdynasty. Otrzymujemy od dostawcy niewielką prowizję bez wpływu na cenę i możemy zaoferować Ci tę stronę za darmo.

= Partnerzy i linki partnerskie: Wymienione potencjalne oferty są zwykle wyposażone w tak zwane linki partnerskie. Dokonując zakupów za pośrednictwem jednego z tych linków, wspierasz Xboxdynasty. Otrzymujemy od dostawcy niewielką prowizję bez wpływu na cenę i możemy zaoferować Ci tę stronę za darmo.

„Ewangelista mediów społecznościowych. Baconaholic. Oddany czytelnik. Badacz Twittera. Zapalony pionier w dziedzinie kawy”.

Tech

Dlaczego warto regularnie wyłączać telefon komórkowy?

Naciska

Dzisiaj codzienne życie bez telefonu komórkowego jest prawie niemożliwe. Jednak według wywiadu USA stwarza to również ogromne ryzyko. Ale możesz to zmniejszyć.

FRANKFURT – Często wyłączaj telefon komórkowy – to, co brzmi jak rada wynikająca z terapii behawioralnej, oparta na dobrych intencjach, w rzeczywistości jest radą bezpieczeństwa wydaną przez amerykańską Agencję Bezpieczeństwa Narodowego (NSA). Chociaż ta procedura jest prosta, jest również skuteczna przeciwko atakom hakerów, radzi rada Stany Zjednoczone Ameryki.

Uzyskaj niezauważony dostęp do telefonów komórkowych: NSA ostrzega przed kradzieżą danych na smartfonach

W rzeczywistości regularne „ponowne uruchamianie”, jak to jest technicznie znane, udowodniło, że włączanie i wyłączanie urządzeń jest najskuteczniejszym narzędziem ochrony danych. To idzie stamtąd Przewodnik tajnych służb, „Najlepsze praktyki NSA dotyczące urządzeń mobilnych” Poza. Zespół ekspertów ds. bezpieczeństwa opracował kilka procedur.

Wiele osób prawdopodobnie już wie, że WhatsApp nie jest najlepszym miejscem do omawiania wrażliwych danych. Fakt, że wyskakujące wiadomości lub nieznane linki należy klikać jedynie ostrożnie, aby nie ułatwić cyberprzestępcom uzyskania prywatnych informacji lub konta bankowego, nie jest niczym nowym. Jednak użytkownicy często wyłapują złośliwe oprogramowanie, nie wykonując ani nie klikając czegokolwiek.

NSA ostrzega przed atakami „zero kliknięć”: najprostsze metody działają najlepiej

Celem tak zwanych ataków „zero kliknięć” jest obejście wysokich standardów bezpieczeństwa systemu operacyjnego Android firmy Google, a w szczególności systemu iOS firmy Apple, i umieszczenie złośliwego oprogramowania bezpośrednio w pamięci RAM urządzenia. Jeśli pozostawisz telefon komórkowy włączony, ułatwisz pracę cyberprzestępcom: gdy znajdą się w środku, będą mogli uzyskać niezakłócony dostęp do danych. Jednak jak pokazała NSA, tego typu ataki nie są w stanie przetrwać „restartów”.

Wytyczne NSA dotyczą również nałożenia kosztów na tych szkodliwych aktorów, powiedział Neil Ziering, dyrektor techniczny Dyrekcji Cyberbezpieczeństwa NSA. USA dziś wytłumaczyć. Ciągłe opracowywanie nowego złośliwego oprogramowania kosztuje hakerów czas i pieniądze, ponieważ wielokrotne uzyskiwanie dostępu do telefonów komórkowych użytkowników.

Stosowanie sztucznej inteligencji wiąże się również z zagrożeniami, które w dużej mierze pozostają nieznane. Producenci oprogramowania obawiają się, że doprowadzi to do większej liczby cyberataków.

„Miękki reset”: regularnie wyłączaj telefon komórkowy, aby się chronić

Dlatego tajne służby USA zalecają wyłączanie telefonu komórkowego przynajmniej raz w tygodniu. Ten proces „miękkiego resetu” całkowicie zamyka system operacyjny, kończy działanie wszystkich uruchomionych programów oraz odcina połączenia WLAN i SIM, twierdzą eksperci techniczni z chip.de On tłumaczy. Oznacza to, że ten „miękki reset” jest skuteczniejszy niż zwykłe aplikacje i aktualizacje zabezpieczające.

- Jak często wyłączasz smartfona? Przynajmniej raz w tygodniu.

- Jak długo telefon komórkowy powinien być wyłączony? Przynajmniej na minutę.

- Kiedy jest na to odpowiedni czas? Przed pójściem spać, w nocy lub podczas ładowania telefonu.

Wyłączając tę opcję, pamięć RAM jest regularnie czyszczona i w ten sposób wolna od potencjalnego złośliwego oprogramowania. Bateria również czerpie korzyści z tej procedury – jak chip.de Mówi się, że regularne wyłączanie przedłuża żywotność baterii telefonu komórkowego. Jeden pozytywny efekt uboczny: jeśli Twój telefon komórkowy jest wyłączony, automatycznie będziesz mieć więcej czasu dla przyjaciół i rodziny.

Jednocześnie ryzyko oszustwa czai się w wielu sytuacjach. W końcu też ostrzegli Niemieckie ubezpieczenie emerytalne od złego oszustwa: Przestępcy rozpowszechniali rzeczywiście zwodnicze wiadomości, a także próbowali telefonicznie uzyskać prywatne dane od emerytów. (Raku)

„Ewangelista mediów społecznościowych. Baconaholic. Oddany czytelnik. Badacz Twittera. Zapalony pionier w dziedzinie kawy”.

-

Tech3 lata ago

Te oferty Apple nadal istnieją

-

Top News2 lata ago

Najlepsze strategie i wskazówki dotyczące zakładów na NBA

-

Tech3 lata ago

Kup PS5: Expert bez nowych konsol – kiedy nadejdą dostawy?

-

Tech3 lata ago

Windows 11 dla programistów: aplikacje na Androida, zestaw gier i pakiet Windows SDK

-

Economy3 lata ago

Huobi Global rozpoczął kampanię zerowej opłaty dla użytkowników kart bankowych w Europejskim Obszarze Gospodarczym i Wielkiej Brytanii

-

entertainment3 lata ago

Dieter Bohlen ogłosił nową pracę w telewizji – to zaskakujące

-

entertainment3 lata ago

„Helene Fischer Show”: Nagłe zakończenie bożonarodzeniowego show – ostre słowa ZDF

-

Tech4 miesiące ago

Ubóstwo CO2 może ujawnić łatwość życia – Wissenschaft.de